14.09.2022

Cyberattacken werden immer organisierter und professioneller durchgeführt, nahezu jedes Unternehmen in Deutschland wurde bereits Opfer eines Angriffs, wie eine aktuelle Umfrage der bitkom zeigt. Die Folgen können unkalkulierbar sein und sorgen in jedem Fall für eine erzwungene Störung im Geschäftsbetrieb, die sich kaum ein Unternehmen leisten möchte oder kann.

Die Angriffe erfolgen auf unterschiedliche Art und Weise, daher ist ein umfassendes Abwehrkonzept unverzichtbar, um die sensiblen Unternehmensdaten sicher zu beschützen. Aus diesem Grund stellen wir Ihnen hier verschiedene Maßnahmen ausführlicher vor, die in ihrer Kombination ein wirksames Mittel gegenüber Cyberangriffen darstellen.

Firewall

Das größte Einfallstor für Viren ist immer noch der Internetzugang. Ist dieser nicht durch spezielle Hardware in Form einer Firewall abgesichert, haben Hacker ein leichtes Spiel und erhalten einfachen Zugang zu Ihren internen Ressourcen. Eine Firewall schirmt Ihr Unternehmensnetzwerk vom Internet ab, indem es ein- und ausgehenden Datenverkehr hinsichtlich Schadsoftware überprüft und nur sichere Daten in das eigene Netzwerk zulässt.

Bei diesem Thema setzen wir auf die Firebox unseres Partners Watchguard. Die WatchGuard Firebox ist eine umfassende Plattform für Netzwerksicherheit. Dank universell einsatzbarer Sicherheits- und Visualisierungswerkzeuge für die Bedrohungserkennung bietet sie eine komplette Kontrolle über ihre Netzwerke auf Enterprise-Niveau – unabhängig vom Budget oder der Komplexität des Unternehmens. In maßgeschneiderten Sicherheitspaketen stehen unterschiedliche Funktionen zur Verfügung. So lässt sich die Firebox optimal an den Bedarf Ihres Unternehmens anpassen, den wir gerne gemeinsam mit Ihnen analysieren.

IT-Sicherheit: Sensibilisierte Mitarbeiter sind der beste Schutz

Ein beliebtes Einfallstor für Kriminelle sind die Beschäftigten selbst. Manipulationsversuche, die die Herausgabe von Zugangsdaten ermöglichen sollen, werden auf vielfältige Art und Weise durchgeführt. Umso wichtiger ist es, Mitarbeiter durch Schulungen für diese Manipulationen zu sensibilisieren. Folgeschäden aus erfolgreichen Attacken betragen häufig ein Vielfaches der Investitionen in eine gezielte Ausbildung der Beschäftigten.

Eine Kombination aus maßgeschneiderten Awareness-Trainings und Phishing-Tests unseres Partners G DATA zeigt Ihnen, in welchen sensiblen Bereichen Ihre Geschäftsdaten besonders angreifbar sind.

Mithilfe einer E-Learning-Plattform schärfen Sie die Awareness Ihrer Kollegen und zeigen ihnen gleichzeitig, wie sie sicher handeln: Die verschiedenen Lerneinheiten lassen sich individuell nach Wissensstand priorisieren und gezielt an Ihre Mitarbeiter ausspielen. Die Trainings kombinieren anschauliche Tipps, Videos und Multiple-Choice-Fragen zu Punkten, mit denen jeder im Büro nahezu täglich konfrontiert ist: Darf ich auf den Link klicken? Kann ich das Dokument öffnen? Kann ich der Person/Website vertrauen? Die kurzweiligen Lektionen sind dabei leicht in die tägliche Arbeit zu integrieren.

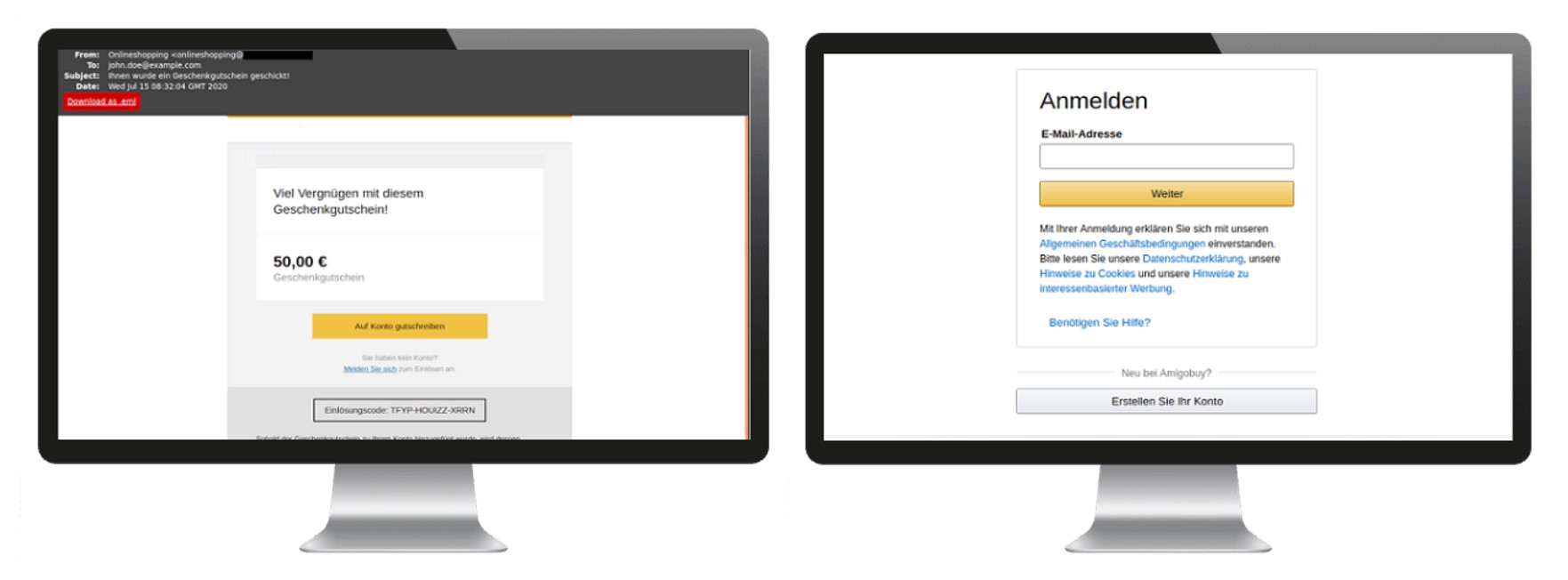

Im Rahmen der Phishing-Tests erhalten die Mitarbeiter gefälschte, aber täuschend echt aussehende E-Mails von einem Absender eines bekannten Unternehmens wie bspw. XING, Amazon, Outlook und ähnlichen.

Insgesamt kann hier zwischen 15 verschiedenen Kampagnen eine individuell passende Ausrichtung ausgewählt werden. Ziel der E-Mails ist es häufig, gegenüber dem Mitarbeiter Druck aufzubauen und ihn so zu einer Aktion zu verleiten, in der er z. B. sensible Daten wie Zugangsdaten freigibt oder einen Download startet. Genau solche Szenarien, die eine schnelle Umsetzung durch den Mitarbeiter fordern und ihn so in eine Stresssituation versetzen, nutzen Hacker und Cyberkriminelle immer wieder trickreich aus, um Zugriff auf Ihre Geschäftsdaten zu erhalten.

Die Testergebnisse eine geplanten Phishing-E-Mail-Kampagne zeigen Ihnen im Detail die Erfolgsrate der einzelnen Phishingversuche und stellen in Kategorien dar, welche Aktion der Mitarbeiter ausgeführt hat (Webseite öffnen, Mail öffnen, Sensible Daten preisgegeben, Anhänge geöffnet etc.). Daraus lassen sich dann gezielt Leitfäden zum Umgang mit E-Mails erstellen und auch Schulungsmaßnahmen ableiten, die sich individuell zum Schutz Ihrer Daten durchführen lassen.

Hohe Sicherheit dank Zwei-Faktor-Authentifizierung

Gleichzeitig können Sie den Zugriff auf Ihre Daten mit einer Zwei-Faktor-Authentifizierung oder Multi-Faktor-Authentisierung sichern. Um Anmeldeprozesse zu sichern und den Zugriff auf Unternehmensressourcen zu schützen kann diesem Vorgang neben dem Benutzernamen und dem Passwort ein weiterer Faktor hinzugefügt werden. Dieser Faktor kann beispielsweise ein Code sein, den man per SMS oder per App auf seinem Smartphone erhält.

Auch wenn das persönliche Passwort von Dritten ausgespäht wurde, ist der Zugriff ohne das mobile Gerät oder ein Token nicht möglich. Als Konzept hat sich die 2FA/MFA bewährt und die Sicherheit von zahlreichen Accounts deutlich verbessert. Zögern Sie also nicht und lassen Sie uns prüfen, ob Ihre Unternehmensdaten optimal geschützt sind.

Cyber Defense Status Check

Führen Sie gemeinsam mit unseren Experten in nur drei Schritten einen Cyber Defense Status Check durch, der mögliche Schwachstellen in Ihrem IT-Sicherheits-Konzept aufdeckt.

Zögern Sie nicht und lassen Sie uns prüfen, ob Ihre Unternehmensdaten optimal geschützt sind. Sie haben Fragen und benötigen weitere Infos? Unsere Experten stehen Ihnen gerne zur Verfügung, nehmen Sie direkt Kontakt auf.

TSO-DATA

Marvin Hitzfeld

it-infrastruktur[at]tso[dot]de

+49 (541) 1395-94